Исследователи безопасности из китайской компании Tencent представили (https://cntechpost.com/2020/07/16/tencent-reveals-major-quick-charge-vulnerability-affecting-hundreds-of-millions-of-devices/) новый класс атак BadPower, нацеленный на поражение зарядных устройств для смартфонов и ноутбуков, поддерживающих протокол быстрой зарядки.

Атака позволяет инициировать передачу зарядным устройством чрезмерной мощности, на которую не рассчитано оборудование, что может привести к выходу из строя, расплавлению частей или даже возгоранию устройства. 💥

Атака производится со смартфона или ноутбука жертвы, управление которым захвачено атакующим, например, через эксплуатацию уязвимости или внедрение вредоносного ПО.👀

Метод может применяться для физического повреждения уже скомпрометированного устройства и проведения диверсий, способных вызвать пожар.

Как все происходит🤔

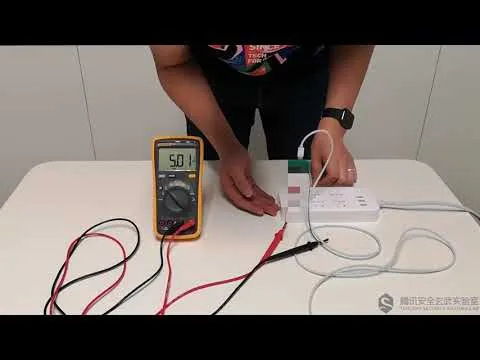

Перепрошивка некоторых зарядных устройств производится через штатный USB-порт и позволяет выполнить модификацию прошивки с атакуемого смартфона или ноутбука без применения спецоборудования и скрыто от владельца устройства. Управляя режимом зарядки, злоумышленник подает избыточную мощность на приемное устройство, что и приводит к возгоранию🔥

По данным исследователей около 60% чипов предлагаемых на рынке чипов быстрой зарядки позволяют в финальных продуктах организовать обновление прошивки через USB-порт. А значит 60% зарядных устройств подвержены данной уязвимости.

Так что, очевидно, это проблема, к которой нужно относиться серьезно.☝🏻

Будь осторожен оставляя на ночь заряжаться телефон