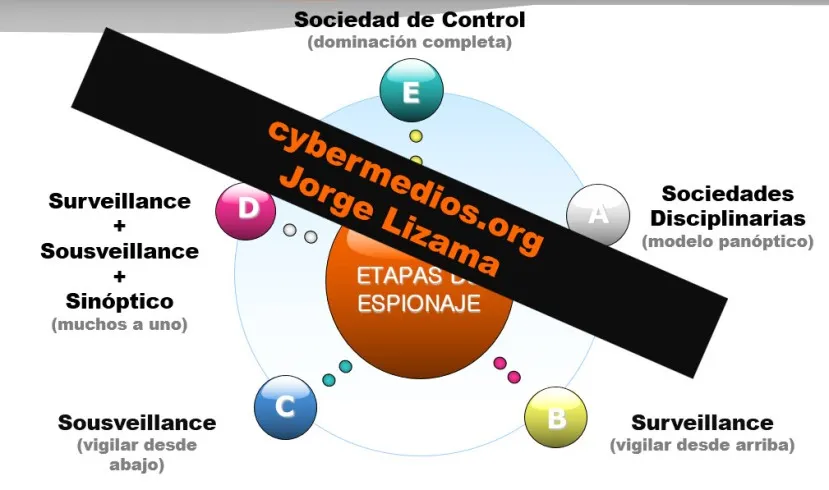

Esta es una propuesta personal acerca de las distintas etapas que claramente pueden ser identificadas en el escenario del espionaje y el control social con TICs

Etapa A: institucionalización de una sociedad disciplinaria acotada en un espacio concreto: cárcel, manicomio, etc.

Etapa B: Surveillance: vigilar desde arriba con tecnologías de alto costo: satélites, drones, etc.

Etapa C: Sousveillance: vigilar desde abajo con redes sociales de bajo costo: facebook, twitter, google, etc.

Etapa D: Normalización en lo social de la Surveillance + la Sousveillance + el Sinóptico.

Etapa E: La suma de Surveillance + Sousveillance + Sinóptico = estado completo de control.

Autor:

Doctor Jorge Alberto Lizama Mendoza, Universidad Nacional Autónoma de México (UNAM)

Publicado también en mi blog de cybermedios: http://cybermedios.org

https://cybermedios.org/2015/12/14/etapas-del-espionaje-y-el-control-social-con-tics/