Aquí veremos los términos de como funcionan los ataques más frecuentes de robos informáticos.

- Phishing: Consiste en el envió de un correo electrónico que te dirige a una simulación de una pagina web oficial, creada por quienes desean robar tus datos personales, como lo seria de una entidad bancaria, una de las principales señales para saber que estamos siendo victimas es que no podrás acceder a tu cuenta poniendo tus datos reales, puede mostrarte un error y luego cerrarse enviándote a la pagina verdadera para que inicies sin problemas, ya habiendo adquirido tus datos.

- Pharming: A diferencia del Phishing, este se puede realizar en cualquier momento desde el propio navegador y no a través de un servicio web en concreto como nuestro correo, porque de igual manera falsifica la pagina en la que deseamos entrar, sucede en un computador en concreto, encargado de modificar el nombre de la pagina falsa para que parezca la verdadera, así pueden tener más indices de victimas. Normalmente se utiliza el Pharming seguido del Phishing, la diferencia esta en la manera en la que accedemos a esta pagina, pero estas tienen el mismo objetivo, robar tus datos personales para múltiples propósitos.

Enlace

- Vishing: Recibirás una llamada en la que los delincuentes se harán pasar por tu institución bancaria, telefónica o cualquiera en la que debas dar una información detallada personal, incluso puede ser por via texto para que envies tus datos y así "solucionen" el error falso.

Enlace

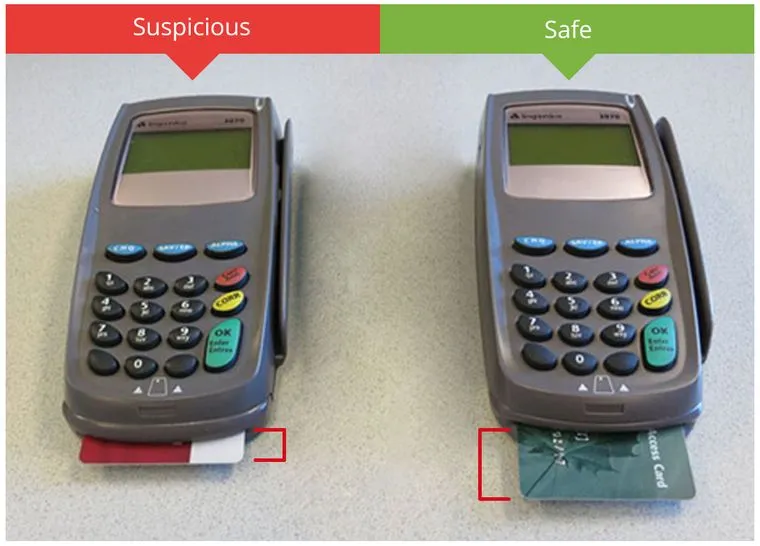

- Skimmer: Los delincuentes clonan los datos de tu tarjeta de débito o crédito para posteriormente cargarte compras o sacar dinero del cajero, se logra mediante aparatos electrónicos, por eso es de suma importancia por donde pasan tu tarjeta.

Da sospecha cuando estos artefactos están escondidos, o pasan tu tarjeta por varias maquinas.

- Cambio de tarjetas: Esta quizás no sea una forma literal de robo informático, pero es importante estar siempre atentos, sobre todo de advertirles a las personas mayores dentro y fuera de nuestras familias a no recibir ayudas de extraños.

¿Has visto como los magos pueden cambiar las cartas en su mano? Pues un ladrón que se dedique a esto lo hará mucho mejor, pues hay mucho más en juego, dinero y probabilidad de encarcelamiento directo.

Estos son las formas de robos informáticos más frecuente hoy en día, y cada cierto tiempo son más elaboras desde la simplicidad como es robar un Usuario y una contraseña, pues le damos acceso a todo, poniendo destruir nuestro capital por medio de un robo, chantajearnos por nuestra información personal, incluso de venderla a otras personas encargas a grandes escalas del proceso final, terminar con el robo.

En Steemit me he enterado de algunos casos de Pharming, es importante protegernos, recuerda que la linea entre ser un posible caso y ser robado esta en protegernos hoy.

@davidleplaid

En los próximos días espero publicar más Post de este carácter, para informar y proteger, háganme saber si ustedes lo desean e ilustraré cada vez más el post!